官方公众号

官方公众号

商务合作

商务合作

大家好!

很多企业想让总部和分支“安全互联”,一听IPsec VPN就头大:密钥、加密、隧道、ACL,感觉都是黑科技。

其实,华为设备上做IPsec VPN,标准五步法,命令一套,远程互联、数据加密,企业跨城场景90%都能用!

今日文章阅读福利:《网络工程师手册》

扫添加小助理微信,备注【网工】,即可获取。

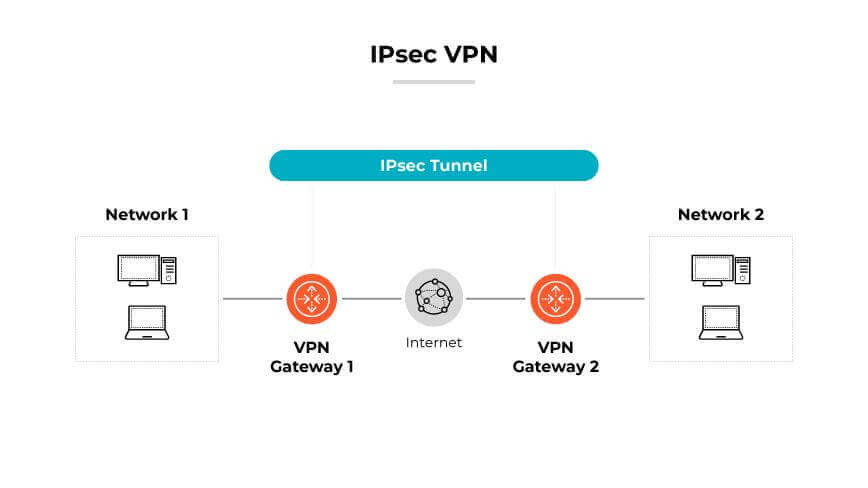

一、什么是IPsec VPN?一句话解释

IPsec VPN就是在公网搭一条“加密隧道”,让总部和分支的数据像走专线一样安全传输,防窃听、防篡改。

二、典型应用场景举例

1. 总部与分公司通过公网互联,传输财务/业务数据

2. 双园区互备,远程办公安全访问内网

3. 集团多分支间互访,统一策略管理

三、华为IPsec VPN标准五步配置(命令全流程!)

假设:

· 总部防火墙公网IP1.1.1.1

· 分支防火墙公网IP2.2.2.2

· 总部内网192.168.10.0/24

· 分支内网192.168.20.0/24

设备为USG6000系列,接口为GigabitEthernet0/0/1(外网)、GigabitEthernet0/0/2(内网)

第一步:配置IKE密钥协商参数

[FW] ike proposal 1

[FW-ike-proposal1] encryption-algorithm aes-cbc-128

[FW-ike-proposal1] dh group2

[FW-ike-proposal1] authentication-algorithm sha1

[FW-ike-proposal1] quit

[FW] ike peer HQ-Branch

[FW-ike-peer-HQ-Branch] remote-address 2.2.2.2 //对端公网IP

[FW-ike-peer-HQ-Branch] pre-shared-key Huawei@123 //双方密钥一致

[FW-ike-peer-HQ-Branch] ike-proposal 1

[FW-ike-peer-HQ-Branch] quit

第二步:配置IPsec提议与安全策略

[FW] ipsec proposal 1

[FW-ipsec-proposal1] esp encryption-algorithm aes-cbc-128

[FW-ipsec-proposal1] esp authentication-algorithm sha1

[FW-ipsec-proposal1] quit

第三步:配置ACL(定义需要加密的流量)

总部配置:

[FW] acl number 3000

[FW-acl-basic-3000] rule permit ip source 192.168.10.0 0.0.0.255 destination 192.168.20.0 0.0.0.255

分支配置反向即可。

第四步:绑定IPsec策略到接口

[FW] ipsec policy HQ-Branch 1 isakmp

[FW-ipsec-policy-HQ-Branch-1] security acl 3000

[FW-ipsec-policy-HQ-Branch-1] ike-peer HQ-Branch

[FW-ipsec-policy-HQ-Branch-1] ipsec proposal 1

[FW-ipsec-policy-HQ-Branch-1] remote-address 2.2.2.2

[FW-ipsec-policy-HQ-Branch-1] quit

[FW] interface GigabitEthernet0/0/1

[FW-GigabitEthernet0/0/1] ipsec policy HQ-Branch

第五步:NAT设置(必须保证加密流量不被NAT)

通常建议配置NAT例外,防止内网流量出公网时被转换:

[FW] nat-policy

[FW-nat-policy] rule name NO-NAT-VPN

[FW-nat-rule-NO-NAT-VPN] source-address 192.168.10.0 24

[FW-nat-rule-NO-NAT-VPN] destination-address 192.168.20.0 24

[FW-nat-rule-NO-NAT-VPN] action no-nat

[FW-nat-rule-NO-NAT-VPN] quit

四、验证与排查命令

1. 查看IKE/IPsec协商状态:

[FW] display ike sa

[FW] display ipsec sa

2. 查看会话建立情况:

[FW] display firewall session table

3. 通信测试:

总部PC ping分支内网,抓包看是否加密流量

五、常见配置坑与解决思路

· 密钥不一致:IKE协商失败,display ike sa看状态

· NAT未例外:加密流量被转换,IPsec不匹配

· ACL写错:流量未加密,display acl命中数是否增加

· 防火墙策略未放行UDP500/4500:IKE/ESP包被丢弃

六、进阶升级建议

· 动态IP场景用FQDN或动态IKE

· 多分支建议用IPsec VPN网关或集中管理平台

· 配合SSL VPN、L2TP/IPsec做灵活远程接入

七、自测3问(答不出建议收藏本文!)

1. IKE和IPsec提议分别解决什么问题?

2. 为什么加密流量必须配置NAT例外?

3. display ipsec sa看到“no sa”可能是什么原因?