官方公众号

官方公众号

商务合作

商务合作

嘿,兄弟们,有没有遇到过这种离谱事?

早上到公司,电脑明明连了网,却刷不开网页,微信也发不出消息,全部门几十号人围着运维小哥吐槽,结果查了半天,罪魁祸首竟是工位角落那台私接的TP-Link无线路由器。

今天咱就用一二三四把这事说透,搞懂问题、学会解决,以后再碰到都不用慌。

一、先看糟心场景:插错一个口,全岗上不了网

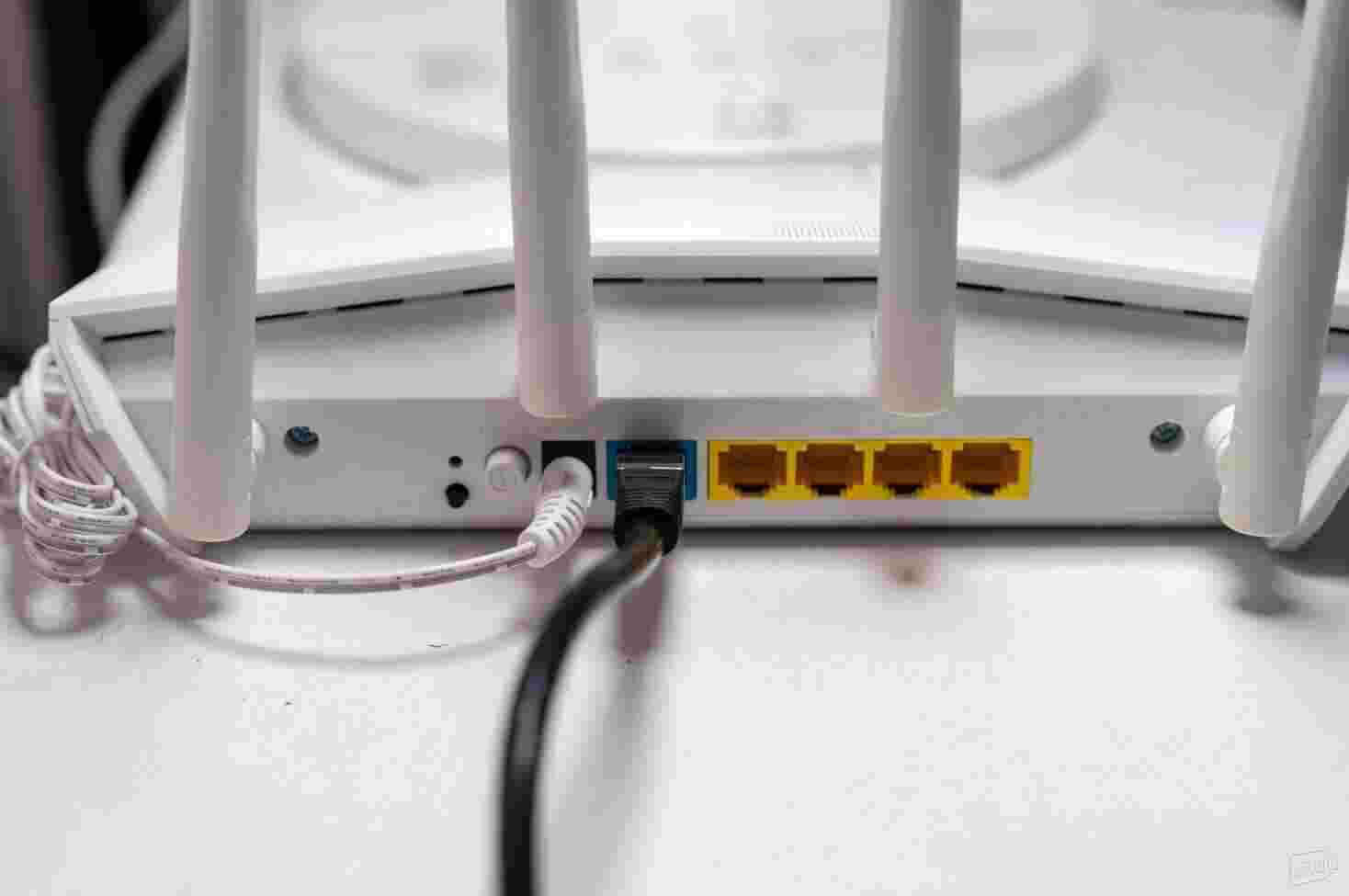

很多人私接TP-Link,是想多连个WiFi方便办公,可一旦插错网线接口,麻烦就来了。TP-Link有WAN口和LAN口两个关键接口:

插WAN口:一般没事,它会乖乖从公司合法DHCP服务器要IP,再分给连WiFi的设备,相当于当个听话的下级;

插LAN口:麻烦大了!LAN口默认开启DHCP功能,这台TP-Link会直接变身山寨DHCP服务器,开始跟公司正规服务器抢活干。

之前帮客户排查时,就碰到行政部小姐姐把网线插错LAN口,结果半个楼层的电脑都拿了TP-Link的IP,最后全上不了网,只能临时断网拔路由器,耽误了不少工作。

二、再拆攻击原理:两台服务器抢活,谁快听谁的

要搞懂为啥插错口会断网,得先明白DHCP分配IP的逻辑,简单说就是电脑喊一声,谁快谁应答:

电脑连网时,会发一个DHCP Discover报文,相当于喊谁能给我个IP?;

这个报文会在网络里泛洪,既传到机房的合法DHCP服务器,也传到工位的TP-Link;

两台设备都会发DHCP Offer报文应答,说我这有IP,来我这领;

电脑的规则是谁快听谁的——合法服务器在机房,隔得远、传得慢;TP-Link就在同一交换机上,传得快,所以电脑会优先拿TP-Link的IP。

可TP-Link默认分配的是192.168.1.x或192.168.0.x网段,要是公司用的是10.0.x.x或172.16.x.x网段,根本不兼容。而且TP-Link会把自己设为默认网关,电脑上网时会把流量全扔给它,但这台路由器没连外网出口,流量全堵在这,自然上不了网。

三、别慌!根源解决靠DHCP Snooping

其实不用天天盯着员工别私接设备,只要给交换机开DHCP Snooping功能,就能从根上防住,核心是让交换机分清谁是正规军,谁是山寨货:

开启后,交换机所有接口默认是非信任接口:相当于这些接口都是可疑区,不允许接收山寨服务器的应答;

你要手动把连合法DHCP服务器的接口设为信任接口:相当于给这个接口开绿色通道,只认从这来的正规应答。

举个实际例子:假设交换机SW3的0/0/3接口连机房的合法服务器,你只要在交换机上敲一行命令——[SW3-GigabitEthernet0/0/3] dhcp snooping trusted,就能把这个接口设为信任接口。

四、配置后咋工作?这两点要记牢

配置完DHCP Snooping,交换机就会按规则过滤报文,不会让山寨服务器捣乱:

电脑发的Discover报文,从非信任接口(比如连工位的0/0/1接口)进来,交换机会只转发给信任接口,让它传到合法服务器;

TP-Link发的Offer报文,从非信任接口进来,会被直接丢弃;

合法服务器发的Offer报文,从信任接口进来,会正常转给电脑;

要是有其他山寨服务器想从非信任接口发应答,交换机也会拦下来。

这里要特别注意:默认所有接口都是非信任的,必须手动设信任接口!

不然电脑发的Discover报文没地方转发,会被直接丢弃,连合法IP都拿不到,这点千万别忘。

说到底,DHCP仿冒攻击大多是误操作,但影响不小,轻则断网、重则耽误业务。

与其事后排查,不如提前给交换机配好DHCP Snooping,把坑堵在前面。你们公司有没有遇到过类似故障?是怎么解决的?评论区聊聊,让大家避避坑~