官方公众号

官方公众号

商务合作

商务合作

大家晚上好!

ARP欺骗,这个攻击在内网中高频出现却常被忽视。

“明明网关IP没变,怎么突然全网掉线?”“ARP表莫名多出陌生MAC,业务访问中断了!”“公司内网总有主机ARP异常,是被劫持了吗?”

答案很可能是:ARP欺骗攻击!

今天我们就来聊聊:华为交换机如何防御ARP欺骗?配置方法、部署建议一次讲清!

今日文章阅读福利:《ARP攻击实战演练与防御配置手册》

扫码添加小助理微信,备注【ARP防御】,即可领取!

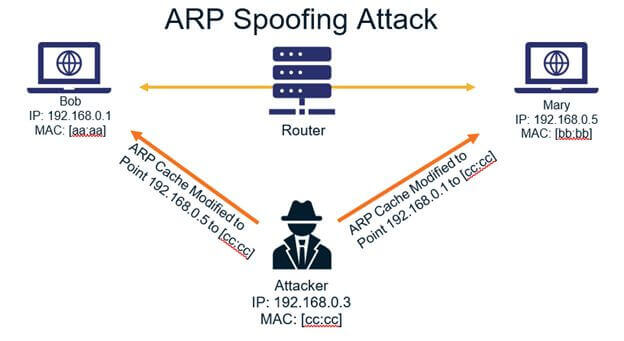

一、什么是ARP欺骗?

ARP欺骗(ARP Spoofing)是指攻击者伪造ARP应答,将网关的IP地址绑定为自己的MAC地址,从而实现以下目的:

· 劫持流量(中间人攻击)

· 拒绝服务(网络中断)

· 数据监听(密码/Cookie泄露)

它利用的是ARP协议“无认证、先到先得”的漏洞,尤其在二层网络中,危害极大!

二、ARP欺骗带来的危害

三、华为交换机ARP防御核心机制

华为交换机针对ARP攻击,提供了多种安全防护手段,包括但不限于:

四、防御ARP欺骗的三种配置方法

方法一:配置静态ARP绑定(适合核心设备/服务器)

[Switch] arp static 192.168.1.1 00e0-fc00-1122 vlan 10 interface GigabitEthernet0/0/1

含义说明:

· 指定IP、MAC、所在VLAN和接口

· 报文中出现不同的MAC→丢弃

适用:

· 核心网关、重要服务器、DHCP服务器等

方法二:开启ARP报文限速+报警机制

[Switch] interface GigabitEthernet0/0/3

[Switch-GigabitEthernet0/0/3] arp anti-attack rate-limit 60

[Switch-GigabitEthernet0/0/3] arp detection

含义说明:

· 限制ARP每秒处理的报文数量(防止泛洪)

· 可联动日志/告警功能

适用:

· 用户接入口、大流量终端、办公区域交换机

方法三:启用IPSourceGuard(结合DHCPSnooping)

开启DHCP Snooping

[Switch] dhcp enable

[Switch] dhcp snooping enable

[Switch] dhcp snooping trust interface GigabitEthernet0/0/1

启用IP Source Guard

[Switch] interface GigabitEthernet0/0/2

[Switch-GigabitEthernet0/0/2] ip source check user-bind enable

含义说明:

· 只允许通过DHCP绑定获得的IP+MAC通信

· ARP欺骗者无法伪造地址

适用:

· 大型园区网,结合认证或统一DHCP分配环境

五、查看命令

那么日后我们遇见这些问题就可以排查一下是不是发生了欺骗

我们今天的内容就分享到这里啦!ARP欺骗是内网中最隐蔽但高危的攻击手段之一,需要认真对待。