官方公众号

官方公众号

商务合作

商务合作

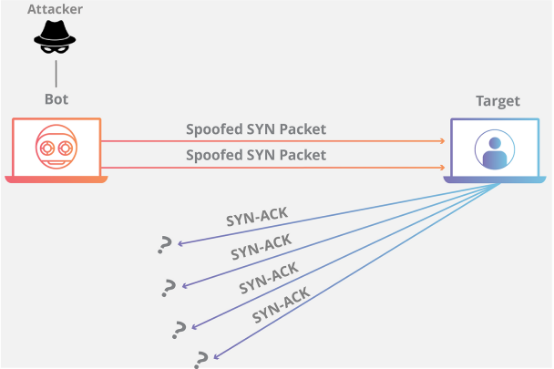

TCP泛洪攻击,一种典型的拒绝服务(DoS)攻击方式,利用TCP协议在建立连接过程中的脆弱性,向目标服务器发送大量伪造的TCP连接请求(SYN报文),却不完成连接建立过程中的第三步——发送确认应答(ACK报文)。这种攻击手法导致目标服务器在等待这些“挂起”的连接时,不断消耗系统资源,最终造成资源枯竭,服务器无法响应正常用户的请求,形成拒绝服务状态。

思科认证 | 华为认证 | IT技术 | 网络工程师

3000人技术交流QQ群 备注【官网】更快通过

TCP协议作为互联网传输层的核心协议之一,其“三次握手”机制是建立可靠连接的基础。这一过程中,客户端首先发送一个SYN报文给服务器,请求建立连接;服务器收到后,回复一个SYN-ACK报文作为确认,并请求客户端的确认;最后,客户端发送ACK报文完成握手,连接建立。然而,在SYN Flood攻击中,攻击者会发送大量伪造的SYN报文,却不回复服务器的SYN-ACK报文,使得服务器不断处于等待状态,消耗大量内存和CPU资源。

TCP泛洪攻击的影响深远且恶劣。一旦攻击成功,目标服务器将陷入资源耗尽的困境,无法正常处理合法用户的请求,导致服务中断或性能大幅下降。对于依赖互联网提供服务的企业而言,这不仅意味着经济损失,还可能损害品牌形象和客户信任。更为严重的是,如果攻击目标为关键基础设施,如金融、医疗、交通等领域,其潜在的社会影响更是不容小觑。

面对TCP泛洪攻击的威胁,我们需要采取一系列有效的防御措施来保障网络安全。

使用防火墙与入侵检测系统:配置好防火墙规则,限制不必要的外部连接,过滤可疑的TCP SYN报文。同时,利用入侵检测系统(IDS)和入侵防御系统(IPS)实时监控网络流量,及时发现并阻断攻击行为。

实施SYN Cookie技术:SYN Cookie是一种应对SYN Flood攻击的有效技术。它允许服务器在收到SYN报文时,不立即分配资源,而是根据SYN报文的信息生成一个Cookie,并将其作为SYN-ACK报文的序列号返回给客户端。客户端在后续的ACK报文中必须包含这个Cookie,服务器验证无误后才建立连接。这种方法可以大大减少因挂起连接而消耗的资源。

限制连接数和速率:通过配置网络设备或服务器软件,限制单个IP地址的最大连接数和连接速率。这可以有效防止攻击者通过大量伪造的IP地址进行攻击。

增强服务器安全性:确保服务器的操作系统、应用程序和配置都是最新的,并打上所有已知的安全补丁。同时,采用强密码策略,限制不必要的服务端口,减少潜在的安全漏洞。

采用分布式防御架构:对于大型网站或关键业务系统,可以采用分布式部署和负载均衡技术,将流量分散到多个服务器上,从而减轻单一服务器的压力。此外,利用内容分发网络(CDN)也可以有效缓解DDoS攻击的影响。

定期安全审计与应急演练:定期进行网络安全审计,发现并修复潜在的安全隐患。同时,组织应急演练,提高团队应对突发事件的能力和效率。

TCP泛洪攻击作为一种典型的网络威胁,其危害不容小觑。作为网络工程师或网络安全从业者,我们需要时刻保持警惕,掌握最新的攻击技术和防御策略。通过实施有效的防御措施,我们可以为构建更加坚固的网络防线贡献自己的力量,保障企业和个人的网络安全。让我们携手努力,共创一个更加安全、可信的网络环境。