官方公众号

官方公众号

商务合作

商务合作

在现代企业网络的构建与维护中,确保数据安全和优化资源访问是至关重要的。访问控制列表在实现这一目标中扮演着关键角色。ACL是一系列用于控制网络设备如何对经过的数据包进行处理的规则。通过精确定义哪些数据包被允许以及如何被转发,ACL有助于网络管理员有效地管理网络流量,提高网络安全性,及控制对特定网络资源的访问。

思科认证 | 华为认证 | IT技术 | 网络工程师

3000人技术交流QQ群 备注【官网】更快通过

ACL主要有两种类型:标准ACL和扩展ACL。标准ACL基于源IP地址来允许或拒绝数据包,通常用于一般的流量过滤。扩展ACL则更加灵活和强大,它可以根据源和目的IP地址、协议类型以及端口号来控制数据包,从而提供更精细的访问控制。

这些列表广泛应用于多种网络场景中,例如,在企业内部网中限制部门间的访问、在互联网边缘阻止不合适的内容进入内网,或者保护关键的网络资源不被未授权访问。

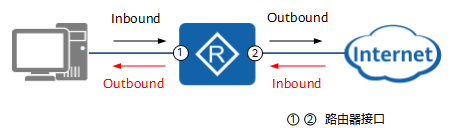

配置ACL需要精确的网络环境理解和前瞻性规划。首先,网络管理员需确定ACL的部署位置,这通常是在网络的边界,如路由器或三层交换机上。接着,根据网络策略需求编写ACL规则。每条规则通常包含一个动作(允许或拒绝)和一个匹配条件,如源地址、目的地址等。

管理ACL是一个持续的过程,随着网络环境的变化,ACL也需要更新以适应新的安全要求和政策变化。保持ACL的清晰和有序对于维护网络的安全性和性能至关重要。

ACL是网络安全策略中的一块基石。通过合理配置ACL,网络管理员可以防止各种网络攻击,如IP欺骗、端口扫描等。此外,ACL还可以限制蠕虫病毒的传播和减少不必要的服务请求,从而减轻网络负载。

在实施ACL时,遵循一些最佳实践是非常重要的。首先,默认情况下,除非明确允许,否则应拒绝所有未匹配的流量。其次,根据“最具体到最一般”的顺序排列规则,可以确保流量被正确处理。最后,定期审查和更新ACL,以确保它们仍然符合组织的安全政策和业务需求。

ACL是网络管理中不可或缺的工具,它们提供了一种有效的手段来控制和保护网络资源。正确地配置和管理ACL不仅可以提升网络安全,还能优化网络性能,确保关键业务的顺畅运行。随着网络环境的持续发展,ACL将继续成为保护网络安全、维持网络秩序的强有力工具。