官方公众号

官方公众号

商务合作

商务合作

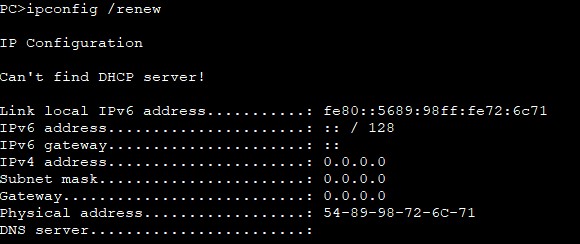

攻击原理:攻击者本身就是一台合法的dhcp客户端,如果恶意用户发送大量的DHCP报文到路由器,侵占路由器DHCP处理能力,导致其它合法DHCP交互无法正常进行,进而导致终端无法申请地址或者无法续租地址。

思科认证 | 华为认证 | IT技术 | 网络工程师

3000人技术交流QQ群 备注【官网】更快通过

解决办法:

针对以上攻击行为,可以在路由器上配置如下安全策略。

•DHCP端口级防护

路由器基于端口对DHCP上送速率进行监控,当某端口DHCP上送控制面报文速率超过特定阈值时,会将该端口的DHCP报文通过单独通道上送控制面,避免攻击影响正常的DHCP报文。

在接入交换机开启dhcp snooping功能

[SW3]dhcp snooping check dhcp-rate enable

开启接口处理dhcp报文的频率功能

[SW3]dhcp snooping check dhcp-rate 10

每秒钟只能处理10 个dhcp报文,超额发送的将被丢弃

•DHCP用户级防护

路由器对用户(基于MAC地址或者IP地址)上送控制面的DHCP报文速率进行监控,当某用户DHCP报文速率超过特定阈值时,会将该用户DHCP报文丢弃一段时间。

DHCP用户级防护基于用户MAC地址或者IP地址进行。同时为避免合法的地址被过滤掉,需要通过攻击溯源白名单剔除合法的DHCP服务器地址。

<Huawei> system-view

[Huawei] cpu-defend policy antiatk

[Huawei-cpu-defend-policy-antiatk] auto-defend enable

[Huawei-cpu-defend-policy-antiatk] auto-defend threshold 30

[Huawei-cpu-defend-policy-antiatk] auto-defend attack-packet sample 5

[Huawei-cpu-defend-policy-antiatk] undo auto-defend trace-type source-portvlan

[Huawei-cpu-defend-policy-antiatk] undo auto-defend protocol tcp telnet ttl-expired igmp icmp dhcpv6 mld nd

[Huawei-cpu-defend-policy-antiatk] auto-defend action deny timer 300

[Huawei-cpu-defend-policy-antiatk] auto-defend whitelist 1 interface gigabitethernet 1/0/1

[Huawei-cpu-defend-policy-antiatk] auto-defend whitelist 2 interface ethernet 2/0/0

[Huawei-cpu-defend-policy-antiatk] quit

[Huawei] cpu-defend-policy antiatk

[Huawei] cpu-defend-policy antiatk global