官方公众号

官方公众号

商务合作

商务合作

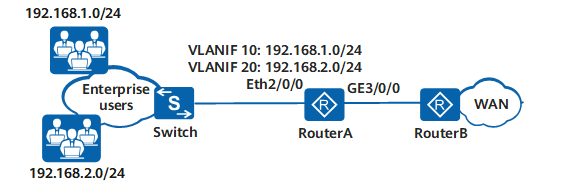

在企业网络中,对于不同网段的用户访问互联网和内部服务器的流量控制至关重要。下面将带大家看看如何在RouterA上配置流量监管和限速,来满足企业网络中不同网段用户的需求。

配置流量监管,对网段的每个IP单独限速的示例

组网需求

RouterA部署在企业网的出口处,企业用户通过2个不同的网段连接到RouterA从而访问互联网。现要求对192.168.1.0/24网段每个IP地址访问互联网流量限制为64kbit/s,对192.168.2.0/24网段每个IP地址访问互联网流量限制为128kbit/s。

RouterA的配置

sysname RouterA

vlan batch 10 20

interface Vlanif10

ip address 192.168.1.1 255.255.255.0

qos car inbound source-ip-address range 192.168.1.2 to 192.168.1.254 per-address cir 64 cbs 12032 pbs 20032 green pass yellow pass red discard

//配置在接口入方向对源地址为192.168.1.2到192.168.1.254范围内的报文做流量监管,指定各IP地址发送报文的承诺信息速率为64kbit/s

interface Vlanif20

ip address 192.168.2.1 255.255.255.0

qos car inbound source-ip-address range 192.168.2.2 to 192.168.2.254 per-address cir 128 cbs 24064 pbs 40064 green pass yellow pass red discard

//配置在接口入方向对源地址为192.168.2.2到192.168.2.254范围内的报文做流量监管,指定各IP地址发送报文承诺信息速率为128kbit/s

interface Ethernet2/0/0

port link-type trunk //配置接口的链路类型为Trunk

port trunk allow-pass vlan 10 20 //配置Trunk类型接口加入VLAN 10和VLAN 20

2.验证配置结果

# 执行display qos car statistics interface Vlanif 10 inbound和display qos car statistics interface Vlanif 20 inbound命令检查接口上应用了流量监管后的报文统计信息,可以看到接口的输出速率被限制在规定范围内,超出部分流量被丢弃。

配置注意事项:

•请配置Switch与不同的网段用户对接的接口为Access类型接口,并将其加入对应VLAN。

•请配置Switch与RouterA对接的接口为Trunk类型接口,并加入对应VLAN。

•根据实际情况配置RouterB,确保RouterB与RouterA间路由可达。

•若在qos car命令中不配置per-address参数,则对源IP在指定范围内的所有报文聚合起来做流量监管,即对该地址段发送报文的总流量做流量监管。

配置流量整形,对内网IP限速的示例

组网需求

企业网络中,总部与分支机构通过ISP网络使用专线相连。分支机构想要访问服务器必须通过总部。如果所有分支机构同时访问服务器,可能导致访问服务器的流量产生拥塞,从而被丢弃。为了防止流量的丢失,可以在企业分支机构的流量进入企业总部之前配置流量整形。如图1所示,针对内网用户192.168.10.0/24对服务器222.1.1.1/24的访问,要求控制速率在64kbit/s。

操作步骤

1.RouterA的配置

sysname RouterA

vlan batch 10 20

acl number 3001 //配置编号为3001的编号型访问控制列表

rule 5 permit ip source 192.168.10.0 0.0.0.255 //配置规则5,允许源地址为192.168.10.0网段的报文通过

rule 10 permit ip source 192.168.20.0 0.0.0.255 //配置规则10,允许源地址为192.168.20.0网段的报文通过

acl number 3002 //配置编号为3002的编号型访问控制列表

rule 5 permit ip source 192.168.10.0 0.0.0.255 //配置规则5,允许源地址为192.168.10.0网段的报文通过

qos queue-profile limit //创建队列模板limit

queue 3 gts cir 64 cbs 1600 //配置队列3的承诺信息速率为64kbit/s

traffic classifier c1 operator or

if-match acl 3002 //配置流分类c1:匹配规则为ACL 3002

traffic behavior b1

remark local-precedence af3 //配置流行为b1:对匹配流分类的报文重标记本地优先级为AF3,不指定流行为为permit或deny时,默认为permit。

traffic policy p1

classifier c1 behavior b1 //配置流策略p1:绑定流分类c1与流行为b1

interface Vlanif10

ip address 192.168.10.1 255.255.255.0

interface Vlanif20

ip address 192.168.20.1 255.255.255.0

interface Ethernet2/0/0

port link-type trunk //配置接口的链路类型为Trunk

port trunk allow-pass vlan 10 20 //配置Trunk类型接口加入vlan 10和vlan 20

traffic-policy p1 inbound //在接口入方向上应用流策略p1

#

interface GigabitEthernet3/0/0

ip address 222.0.1.1 255.255.255.0

qos queue-profile limit //在接口上应用队列模板limit

nat outbound 3001 //在接口上对匹配ACL 3001的报文做NAT

ip route-static 0.0.0.0 0.0.0.0 222.0.1.2

return

2.验证配置结果

# 执行display qos queue statistics interface gigabitethernet 3/0/0命令检查GE3/0/0接口上应用了队列模板limit后的报文统计信息,可以看到接口3号队列的输出速率被限制在规定范围内,队列满后,无法缓存的报文被丢弃。

配置注意事项

•请配置Switch与不同的网段用户对接的接口为Access类型接口,并将其加入对应VLAN。

•请配置Switch与RouterA对接的接口为Trunk类型接口,并加入对应VLAN。