官方公众号

官方公众号

商务合作

商务合作

当谈论网络安全机制中的 DHCP Snooping 时,我们需要了解它是如何帮助确保网络安全的。DHCP Snooping 是一种网络安全功能,可以有效防止未经授权的 DHCP 服务器对网络进行恶意攻击或干扰。通过正确配置 DHCP Snooping,可以防止私自架设的 DHCP 服务器(仿冒者)为客户端分配 IP 地址,从而提高网络的安全性和可靠性。

DHCP(Dynamic Host Configuration Protocol)是一种网络协议,用于自动分配 IP 地址、子网掩码、网关等网络配置信息给客户端设备。在一个局域网中,DHCP 服务器负责为客户端分配 IP 地址,但如果存在未经授权的 DHCP 服务器,可能会导致网络故障、安全漏洞或信息泄露。

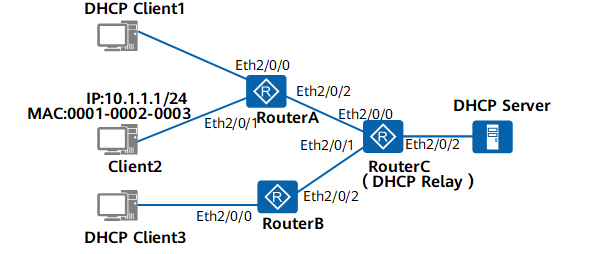

为了解决这个问题,网络管理员可以使用 DHCP Snooping 功能来保护网络免受未经授权的 DHCP 服务器的影响。DHCP Snooping 可以将接口划分为信任接口和非信任接口两种类型。信任接口是指直接或间接连接管理员信任的 DHCP 服务器的接口,而非信任接口则是其他接口。

在 DHCP Snooping 中,信任接口会正常转发接收到的 DHCP 报文,而非信任接口在接收到 DHCP 服务器响应的 DHCP ACK 和 DHCP OFFER 报文后会将其丢弃,防止私自架设的 DHCP 服务器为客户端分配 IP 地址。通过这种方式,DHCP 客户端只能从合法的 DHCP 服务器获取 IP 地址,确保网络安全性。

使能DHCP Snooping功能的顺序是先使能全局下的DHCP Snooping功能,再使能接口或VLAN下的DHCP Snooping功能。

使能DHCP Snooping功能之前,必须已使用命令dhcp enable使能了设备的DHCP功能。

DHCP Snooping信任功能将接口分为信任接口和非信任接口:

•信任接口正常接收DHCP服务器响应的DHCP ACK、DHCP NAK和DHCP Offer报文。

•非信任接口在接收到DHCP服务器响应的DHCP ACK、DHCP NAK和DHCP Offer报文后,丢弃该报文。

开启DHCP Snooping功能后,设备能够通过分析DHCP的报文交互过程,生成DHCP Snooping绑定表,绑定表项包括客户端的MAC地址、获取到的IP地址、与DHCP客户端连接的接口及该接口所属的VLAN(Virtual Local Area Network)等信息。

DHCP Snooping绑定表根据DHCP租期进行老化或根据用户释放IP地址时发出的DHCP Release报文自动删除对应表项。

出于安全性的考虑,管理员需要记录用户上网时所用的IP地址,确认用户申请的IP地址和用户使用的主机的MAC地址的对应关系。在设备通过DHCP Snooping功能生成绑定表后,管理员可以方便的记录DHCP用户申请的IP地址与所用主机的MAC地址之间的对应关系。

由于DHCP Snooping绑定表记录了DHCP客户端IP地址与MAC地址等参数的对应关系,故通过对报文与DHCP Snooping绑定表进行匹配检查,能够有效防范非法用户的攻击。

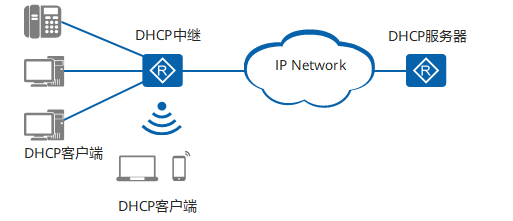

为了保证设备在生成DHCP Snooping绑定表时能够获取到用户MAC等参数,DHCP Snooping功能需应用于二层网络中的接入设备或第一个DHCP Relay上。

总之,配置 DHCP Snooping 是一种有效的网络安全措施,可以帮助防止未经授权的 DHCP 服务器对网络造成威胁。通过正确设置信任接口和非信任接口,可以提高网络的安全性,避免私自架设的 DHCP 服务器的影响。网络管理员应该充分了解和利用 DHCP Snooping 功能,以确保网络的安全和稳定运行。