网络小白也能防黑客?一文教你ACL如何做到

官方公众号

官方公众号

商务合作

商务合作

网络小白也能防黑客?一文教你ACL如何做到

在数字化时代的每一个角落,网络安全无疑是维持信息完整性、保障用户隐私的重中之重。在众多网络安全工具中,访问控制列表(Access Control List, ACL)以其独特的灵活性和高效的控制能力成为维护网络边界不可或缺的利器。ACL之于网络,仿佛古城的城墙和守卫,它铁面无私地监视着每一个数据包的流动,确保只有合法的数据得以通行,而潜在的威胁则被拒之门外。

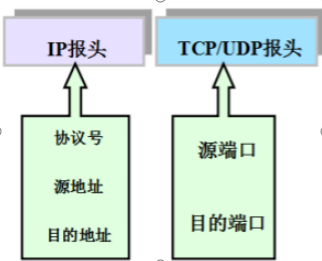

首先,让我们从ACL的基础定义开始探索它的秘密。ACL是一种网络设备上的配置命令列表,用来控制进出网络节点的数据流量。它的工作原理是检查每个经过的数据包,根据预设的规则对其进行允许或拒绝的操作。这些规则通常基于数据包的源IP地址、目的IP地址、协议类型、端口号等信息来定义。就像一位严谨的门卫,依据访客的特征和来访目的,决定是否放行。

我们通常会将其分为两类:标准ACL和高级ACL。标准ACL主要针对源IP地址进行过滤,而高级ACL提供了更为丰富的选项,能够检查数据包的源和目的IP地址以及上层的协议信息。想象一下标准ACL是一位只查看身份证的警卫,而高级ACL则像是一位不仅查看身份证,还要求查看所携带物品内容的警卫,后者显然具备更精确的判断能力。

那么,如何让ACL发挥其应有的作用呢?配置ACL时需要考虑的因素包括确定需要保护的资源、识别合法的用户和应用程序流量以及明确安全策略。例如,如果一个公司希望仅允许内部网络的用户访问互联网,而不允许外部用户访问任何内部服务,那么ACL就会被配置为允许出站流量,同时禁止任何未经认证的入站流量。

在实战中,ACL的应用非常广泛。以大学校园网络为例,学校可能希望限制学生宿舍网络访问某些娱乐网站,以保证学生专注于学业。此时,网络管理员就可以通过设置ACL,将这些网站的IP地址列为不允许访问的对象。再比如在金融行业,对于涉及敏感交易的数据中心,利用ACL精确控制数据流向,可以有效防止数据泄露和非法篡改。

然而,与任何技术一样,ACL也并非万能。它的局限性在于不能防范那些已经获得网络准入权限后发起的攻击。此外,随着网络环境日趋复杂,ACL规则集的管理和更新变得越来越具有挑战性。错误的配置可能导致合法流量被错误地拦截,或者更糟糕的是,让安全威胁得以趁虚而入。因此,对ACL的正确配置和维护要求网络工程师不仅要有深厚的技术功底,还需具备细致的审视眼光。

最后,随着技术的不断进步,新型的网络攻击手段层出不穷,单纯的ACL已不足以应对所有网络安全问题。因此,它通常与其他安全措施如入侵检测系统(IDS)、入侵防御系统(IPS)等配合使用,共同构筑起一道道防线。在这个信息泛滥的时代,ACL作为第一道防线,其重要性不言而喻,它宛如网络世界中的守护神,默默地在每个数据交汇点坚守着,保护我们的数字生活不受侵扰。

综上所述,ACL在网络安全结构中占据着至关重要的位置。它虽然不是万能钥匙,但正确配置和使用ACL,无疑能大幅提升网络的安全等级。对于我们每个人来说,了解ACL的基本原理和应用场景,是我们进行有效网络安全防护的第一步。正所谓“知彼知己,百战不殆”,在数字世界的战场上,ACL正是我们最可靠的盾牌。