防火墙和路由器的主要 区别之安全区域

官方公众号

官方公众号

商务合作

商务合作

防火墙和路由器的主要 区别之安全区域

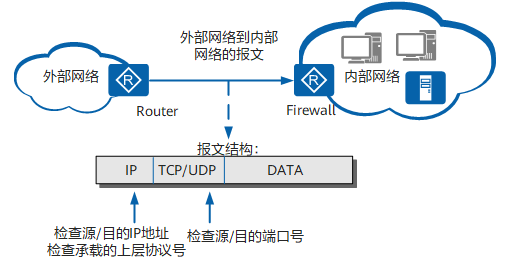

在讲安全区域之前,我们要明确一个概念,我们防火墙的主要作用是区域隔离和访问控制,防火墙被发明出来的需求就是我们希望某些网络不通。那么实现不通,首先要明确“哪里”不通,我们要做的是筛选流量。在防火墙之前来说,我们通过在路由器上使用ACL来控制流量的连通性。显然,使用ACL的局限性太多了,比如来回都需要做策略,依赖静态策略来允许或拒绝流量等等。于是乎我们发明了防火墙来作为专门的网络安全设备。

那么早期的防火墙可以通过多种多样的方式来实现筛选流量。我们这里简单介绍一下其中集中策略:

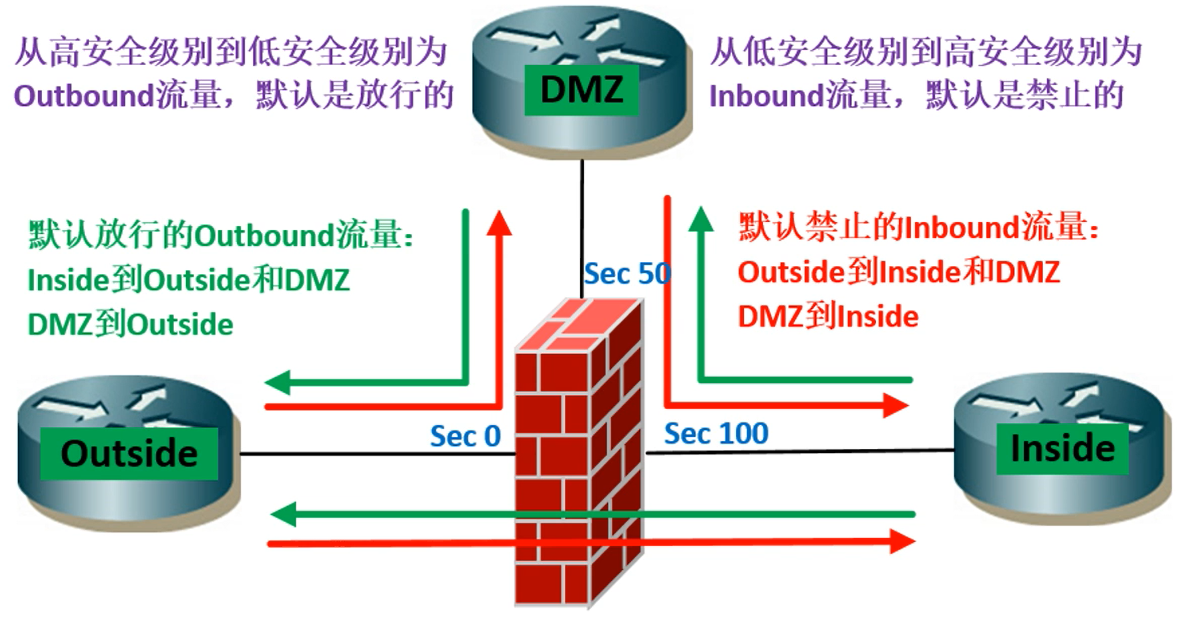

首先是基于安全级别的防火墙,有的同学会问了,现在的华为防火墙上面,安全区域也是有安全级别的啊,难道华为防火墙是基于安全级别的?其实不然,目前的防火墙大多数都是基于安全区域来做策略,只不过是带有安全级别这个参数。目前来说并为用到安全级别这个参数。那么基于安全级别的防火墙就是没有安全区域的概念,每个接口必须配置一个安全级别,通常来说,高安全级别的接口默认可以直接访问低安全级别的接口,反过来不行。比较经典的产品就是思科的ASA,网件netgear。

还有就是基于全局策略的,基于接口策略的防火墙,咱们就不在赘述了,大家也是遇到了再去研究,因为现在大部分,可以说是90%左右的防火墙,都是基于安全区域来做策略的。那么什么是安全区域呢,我们来看一看。

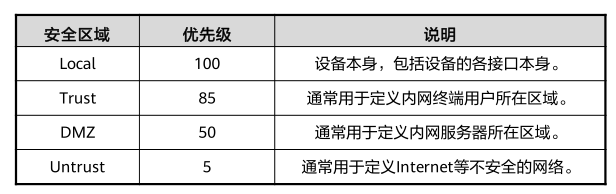

在防火墙中,安全区域(security zone),简称为区域(zone),是一个或多个接口的组合,这些接口所连接的设备具有相同的安全属性。安全区域用名字和安全级别来区分,每个安全区域具有全局唯一的安全优先级。

防火墙认为流量在同一安全区域内流动是可信的,因此不需要实施安全策略放行。只有当不同安全区域之间发生数据流动时,才会触发防火墙的安全检查,并实施相应的安全策略。

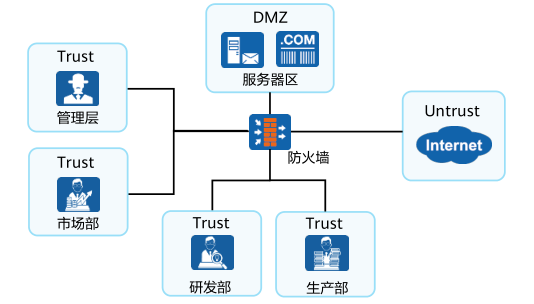

华为防火墙产品默认提供了trust,dmz和untrust三个可配置的安全区域

Trust区域默认代表该网络的受信任程度高,通常用于定义企业内网。

DMZ区域默认代表该网络的受信任程度中等,通常用于定义内部服务器所在的网络。

Untrust区域默认代表该网络的受信任程度低,通常用于定义外网等不安全的网络。

Local区域是不可配置的,代表防火墙本身。

那么基于安全区域的防火墙有什么优点呢?

首先,传统的交换机和路由器的策略配置通常都是围绕接口展开,随着网络的不断发展,我们的网络也不仅仅分为内网和外网了,出现了内网/外网/DMZ这种模式,并且向着提供高端口密度的方向发展。在这种情况下,传统的基于接口的配置方式给管理员带来了成倍增加的配置量,并且也增加了因为配置引入安全风险的概率,简单来说就是基于接口等配置方式已经不好使了。

基于安全区域的防火墙,策略均配置在安全区域上,配置简洁又不失灵活性,既降低了我们的配置负担,又能满足复杂组网情况下针对安全区域实施不同攻击防范策略的要求。

限时福利 课程免费试听名额

扫码添加老师立即申请